мӣҗм „ н•ҙнӮ№ вҖҳеҢ— м—°кҙҖм„ұвҖҷ м •нҷ©мқҖ

мӣҗм „ лӮҙл¶Җ мһҗлЈҢ мң м¶ң мҲҳмӮ¬к°Җ мӢңмһ‘лҗң м§Җ 28мқјлЎң м—ҙнқҳмқҙ м§ҖлӮ¬мңјлӮҳ м•„м§Ғ мң м¶ңлІ”мқ„ нҠ№м •н• л§Ңн•ң лӢЁм„ңлҠ” лӮҳмҳӨм§Җ м•Ҡкі мһҲлӢӨ.

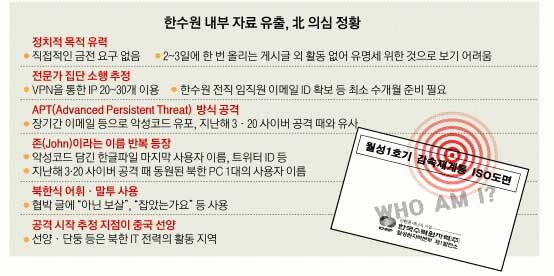

мһ„мў…мқё кі л ӨлҢҖ м •ліҙліҙнҳёлҢҖн•ҷмӣҗ мӣҗмһҘмқҖ мң м¶ңлІ” м¶”м • мқёл¬јмқҳ лӘ©м Ғмқҙ м •м№ҳм ҒмқҙлқјлҠ” м җм—җ мЈјлӘ©н–ҲлӢӨ. мһ„ мӣҗмһҘмқҖ вҖңліҙнҶө н•ҙнӮ№ лӘ©м ҒмқҖ мң лӘ…м„ё, кёҲм „, м •м№ҳ м„ё к°Җм§ҖмқёлҚ°, мқҙлІҲ мң м¶ңлІ”мқҖ мқҙл”°кёҲ кІҢмӢңкёҖмқ„ мҳ¬лҰҙ лҝҗ лҰ¬нҠёмң— л“ұ лӢӨлҘё нҷңлҸҷмқҖ н•ҳм§Җ м•Ҡкі нҠ№лі„нһҲ кө¬мІҙм ҒмңјлЎң лҸҲлҸ„ мҡ”кө¬н•ҳм§Җ м•Ҡм•„ м •м№ҳм Ғмқё мқҳлҸ„лҘј к°Җ진 кІғмңјлЎң ліҙмқёлӢӨвҖқл©ҙм„ң вҖңн•ңкөӯмҲҳл Ҙмӣҗмһҗл Ҙ, кІҖм°°, мІӯмҷҖлҢҖлҘј м–ёкёүн•ҳл©° л¶ҲмӢ мқ„ мЎ°мһҘн•ҳлҠ” кІғмқ„ лҙҗлҸ„ л¶Ғн•ңмқҙ мқҳмӢ¬лҗңлӢӨвҖқкі л§җн–ҲлӢӨ. мӢ мҡ©нғң мҲӯмӢӨлҢҖ м»ҙн“Ён„°н•ҷл¶Җ көҗмҲҳлҸ„ вҖңм„Өкі„лҸ„к°Җ мҳҲм „ кІғмқё м җ л“ұмңјлЎң лҜёлӨ„ м§Ғм ‘м Ғмқё н”јн•ҙлҘј мЈјкё° мң„н•ҙм„ңлқјкё°ліҙлӢӨ л¶Ҳм•Ҳк°җ мЎ°м„ұкіј көӯлЎ л¶„м—ҙ мЎ°мһҘ л“ұ 2м°Ё н”јн•ҙлҘј л…ёлҰ° кІғмңјлЎң ліҙмқёлӢӨвҖқкі л§җн–ҲлӢӨ.

мһҘкё°к°„ мӨҖ비н•ң м „л¬ёк°Җ 집лӢЁмқҳ мҶҢн–үмңјлЎң м—¬кІЁм§ҖлҠ” м җлҸ„ мӮ¬мқҙлІ„ м „л Ҙмқ„ лҢҖкұ° ліҙмң н•ң кІғмңјлЎң м•Ңл Ө진 л¶Ғн•ңмқҳ м—°лЈЁ к°ҖлҠҘм„ұм—җ нһҳмқ„ мӢӨм–ҙмӨҖлӢӨ. кІҖм°° кҙҖкі„мһҗлҠ” вҖңVPNмқ„ мқҙмҡ©н•ҙ 추м Ғмқ„ нҡҢн”јн•ҳкұ°лӮҳ, IP 20~30к°ңлҘј н•ңкәјлІҲм—җ мқҙмҡ©н•ҳлҠ” м җ, лҢҖлҹү мқҙл©”мқјмқҳ м ңлӘ©мқ„ к·ёлҹҙл“Ҝн•ҳкІҢ кҫёл©°м„ң мӨҖ비н•ҳкұ°лӮҳ мһ„м§Ғмӣҗ кі„м •мқ„ кө¬н•ң м җ, м—¬лҹ¬ мң нҳ•мқҳ ліҖмў… м•…м„ұмҪ”л“ңлҘј мӨҖ비н•ң м җ л“ұмңјлЎң ліј л•Ң м „л¬ёк°Җ 집лӢЁмқҙ мөңмҶҢ мҲҳк°ңмӣ” мӨҖ비н•ң кІғмңјлЎң нҢҗлӢЁлҗңлӢӨвҖқкі л§җн–ҲлӢӨ.

л¶Ғн•ң мҶҢн–үмңјлЎң кІ°лЎ мқҙ лӮң м§ҖлӮңн•ҙ вҖҳ3В·20 мӮ¬мқҙлІ„ кіөкІ©вҖҷ л•ҢмІҳлҹј APT мҲҳлІ•мқҙ нҷңмҡ©лҗң м җлҸ„ лҲҲм—җ лқҲлӢӨ. л¶Ғн•ң мҶҢн–үмңјлЎң мқҳмӢ¬лҗҳлҠ” мөңк·ј лҜёкөӯ мҳҒнҷ”мӮ¬ мҶҢлӢҲн”ҪмІҳмҠӨ н•ҙнӮ№ мӮ¬кұҙм—җлҸ„ APT л°©мӢқмқҙ лҸҷмӣҗлҗң кІғмңјлЎң м•Ңл ӨмЎҢлӢӨ. APTлҠ” мһҘкё°к°„м—җ кұёміҗ лӢӨлҹүмқҳ мқҙл©”мқјмқ„ л°ңмҶЎн•ҙ м•…м„ұмҪ”л“ңлҘј мӢ¬м–ҙлҶ“лҠ” л°©мӢқмқҙлӢӨ.

м§ҖлӮң 9мқј мқҙл©”мқј кіөкІ© лӢ№мӢң м•…м„ұмҪ”л“ңк°Җ мӢ¬м–ҙ진 н•ңкёҖнҢҢмқјмқҳ л§Ҳм§Җл§ү мһ‘м—…мһҗ мқҙлҰ„мқҙ вҖҳмЎҙвҖҷ(John)мңјлЎң нҷ•мқёлҗң м җлҸ„ мЈјлӘ©лҗңлӢӨ. вҖҳ3В·20вҖҷ л•Ң лҸҷмӣҗлҗң л¶Ғн•ң мҶҢмһ¬ м»ҙн“Ён„° 6лҢҖ мӨ‘ н•ң лҢҖмқҳ мӮ¬мҡ©мһҗ мқҙлҰ„мқҙ вҖҳмЎҙвҖҷмңјлЎң л°қнҳҖ진 л°” мһҲлӢӨ. мң м¶ңлІ” м¶”м • мқёл¬јмқҙ кІҢмӢңн•ң нҳ‘л°• кёҖмқҳ нҠёмң„н„°мҷҖ нҺҳмқҙмҠӨл¶Ғ IDм—җлҸ„ вҖҳмЎҙвҖҷмқҙлқјлҠ” мқҙлҰ„мқҙ л“ұмһҘн•ңлӢӨ. мң м¶ңлІ” м¶”м • мқёл¬јмқҖ нҳ‘л°• кёҖм—җ вҖҳм•„лӢҢ ліҙмӮҙвҖҷ лҳҗлҠ” вҖҳмһЎм•ҳлҠ”к°Җмҡ”вҖҷ л“ұ л¶Ғн•ңмӢқ м–ҙнңҳмҷҖ л§җнҲ¬лҘј м“°кё°лҸ„ н–ҲлӢӨ. л¶Ғн•ң м •ліҙкё°мҲ (IT) мқёл Ҙл“Өмқҳ нҷңлҸҷ ліёкұ°м§ҖлЎң мқҳмӢ¬л°ӣлҠ” мӨ‘көӯ м„ м–‘мқҙ мқҙлІҲ мӮ¬кұҙ кіөкІ© мӢңмһ‘ м§Җм җмңјлЎң м¶”м •лҗҳлҠ” кІғлҸ„ л¶Ғн•ңкіјмқҳ м—°кҙҖм„ұмқ„ л¶Җмұ„м§Ҳн•ҳлҠ” лҢҖлӘ©мқҙлӢӨ.

мҶҢм…ңл„ӨнҠёмӣҢнҒ¬м„ң비мҠӨ(SNS)м—җ кёҖмқ„ мҳ¬лҰ¬лҠ” м җмқҖ кё°мЎҙкіј лӢӨлҘҙлӢӨлҠ” м§Җм Ғмқҙ мһҲм§Җл§Ң мқҙ м—ӯмӢң мҲҳлІ•мқҳ кі лҸ„нҷ”лЎң мқҙн•ҙн•ҳлҠ” м „л¬ёк°ҖлҸ„ мһҲлӢӨ. к№ҖлІ”мҲҳ м—°м„ёлҢҖ м •ліҙлҢҖн•ҷмӣҗ көҗмҲҳлҠ” вҖңмқҙлІҲм—җлҠ” кіөкІ©мқ„ лҜёлҰ¬ м•Ңл ӨмЈјл©° м–ёлЎ лҸ„ м Ғк·№ л°ҳмқ‘н•ҳкІҢ л§Ңл“Өкі мһҲлӢӨвҖқл©° вҖңн”јн•ҙлҘј мһ…нһҲлҠ” мҲҳмӨҖмқҙ мғҒлӢ№нһҲ м§ҖлҠҘнҷ”В·кі лҸ„нҷ”лҗң кІғмңјлЎң ліҙмқёлӢӨвҖқкі л§җн–ҲлӢӨ.

к№Җ양진 кё°мһҗ ky0295@seoul.co.kr

мқҙм •мҲҳ кё°мһҗ tintin@seoul.co.kr

2014-12-29 5л©ҙ

Copyright в“’ м„ңмҡёмӢ л¬ё All rights reserved. л¬ҙлӢЁ м „мһ¬-мһ¬л°°нҸ¬, AI н•ҷмҠө л°Ҹ нҷңмҡ© кёҲм§Җ