스마트폰 도청·스니핑 ‘무방비’

이달 말 국내 스마트폰 가입자가 1000만명을 돌파할 것으로 보이는 가운데 국내 ‘모바일인터넷전화’(mVoIP)와 ‘스마트폰 메신저’ 사용자도 급증하고 있다. SK경제경영연구소는 지난해 11월 스마트폰 가입자의 28.1%가 mVoIP를 이용하는 것으로 파악했다. 서울신문 취재팀이 추산한 국내 mVoIP와 메신저 사용자는 900만명(중복 포함)대다. 하지만 ‘스마트사이어티’(Smartciety·스마트+소사이어티)를 구현하기에는 현재의 스마트 서비스 보안 수준은 낙제점이라는 게 전문가들의 지적이다.

류지영기자 superryu@seoul.co.kr

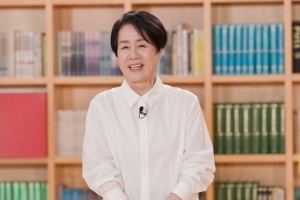

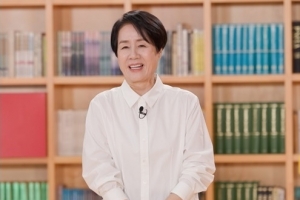

4일 서울 대치동에 위치한 보안전문업체 쉬프트웍스에서 이대로 연구원이 모바일인터넷전화(mVoIP) 서비스를 사용 중인 스마트폰에 대한 보안 취약성을 검증하고 있다.

류지영기자 superryu@seoul.co.kr

류지영기자 superryu@seoul.co.kr

●음성통화 ‘데이터 패킷’ 가로채

지난 4일 서울 대치동 쉬프트웍스 본사. mVoIP와 스마트폰 메신저에 대한 3차 도청·스니핑 테스트가 진행됐다.

무선랜 환경은 커피숍 등 일반적인 공공 무선망과 동일하게 ‘WEP 키’로 암호화됐다. 장비는 해킹 툴이 깔린 노트북 1대. 이날 사용된 해킹 툴은 구글에서 쉽게 다운받을 수 있는 프로그램이다.

이대로 쉬프트웍스 연구원이 무선 공유기를 찾아 접속 암호를 추출하는 데 걸린 시간은 10여분. 음성 통화의 ‘데이터 패킷’(packet)을 가로채는 ‘ARP 스푸핑’(spoofing) 준비가 끝나자 도청은 일사천리로 진행됐다. ARP 스푸핑은 온라인 계정 등을 훔치는 데 쓰이는 일반적인 해킹 기법이다.

mVoIP 도청 원리는 단순하다. 코덱에 의해 디지털 데이터로 변환된 음성 통화는 ‘패킷’으로 불리는 정보 단위로 전송된다. 도청은 AP를 통과하는 패킷을 추출한 후 재조합해 청취한다.

mVoIP 통화가 시작되자 이 연구원의 노트북에서 패킷 추출이 진행됐다. 가로챈 패킷은 해킹 프로그램을 통해 mp3 파일로 만들어졌다. 통화에서 도청까지 소요된 시간은 약 5분. mp3 파일을 클릭하니 노트북 스피커에서 통화 내용이 고스란히 흘러나왔다.

스카이프와 바이버 등 해외 mVoIP와 달리 다음 마이피플, 수다폰, 올리브폰, 터치링 등 국내 기술의 mVoIP는 모두 ‘양방향 도청’이 가능했다. 대중화된 통화 애플리케이션(앱)이지만 프로토콜 혹은 패킷 암호화 등 기본적인 보안 조치가 돼 있지 않았기 때문이다. 다음 측은 “현재 베타버전인 마이피플의 mVoIP 서비스에 이달 중 암호 알고리즘 기술을 적용해 도청을 차단할 방침”이라며 “안드로이드 버전은 이미 보안 패치 작업이 끝나 보안이 강화됐다.”고 말했다.

●카카오톡 “스니핑 취약점 대책 마련”

스마트폰 메신저의 스니핑은 도청과 과정이 비슷하다. 기자가 카카오톡으로 보낸 ‘056-12-××××××’ 은행 계좌번호와 ‘테스트 중입니다.’라는 문자 내용은 스니핑을 하자 노트북 화면에 그대로 떴다. 카카오톡은 안드로이드 운영체제(OS)에서 가입자끼리 주고받는 문자 내용을 훔쳐볼 수 있는 취약점이 드러났다. 아이폰용 카카오톡의 경우 ‘SSL 프로토콜’이 구현돼 스니핑이 되지 않았다. 카카오톡은 피크 때엔 초당 4000건이 넘는 메시지가 전송되는 국내 최대 서비스이다.

이확영 카카오톡 기술담당이사(CTO)는 “아이폰 및 안드로이드 앱 모두 암호화된 프로토콜을 사용하고 있다.”며 “제기된 스니핑 취약점에 대해 내부적으로 분석해 보안 대책을 마련하겠다.”고 말했다.

NHN의 네이버톡과 미국 서비스인 왓츠앱은 스니핑이 불가능했다. 마이피플의 메신저 서비스의 경우 암호화된 것으로 확인됐다.

보안 전문가들은 공공 무선존의 경우 무선 LAN 안테나를 탑재한 차량으로 이동하며 보안이 취약한 AP를 탐색하면 네트워크에 흘러다니는 무선데이터를 무차별적으로 수집할 수 있다고 우려한다.

안동환기자 ipsofacto@seoul.co.kr

2011-03-23 4면

Copyright ⓒ 서울신문. All rights reserved. 무단 전재-재배포, AI 학습 및 활용 금지